Скуд — система контроля и управления доступом

Содержание:

- Автоматизация

- Какие виды СКУД бывают

- Принципы управления политикой доступа

- 9 Лекция. Управление доступом

- Функции автоматизированной системы контроля СКУД

- Технические средства для управления движением персонала и посетителей

- Принципы использования системы управления

- Сетевые системы

- Шаг 4. Фиксируем параметры существующей модели управления доступом

- Производители СКУД

Автоматизация

Чтобы связать NFC-метки с нашим умным домом, потребуется создать 5 автоматизаций:

-

Срабатывание сигнализации (запускается, когда мы заходим в квартиру)

-

Включение режима охраны (прикладываем метку и уходим из дома)

-

Отключение режима охраны (прикладываем метку, когда пришли домой)

-

Включение сирены

-

Отключение сирены

Срабатывание сигнализации

В качестве триггера используется датчик открытия двери. Когда дверь открывается при условии, что включен режим охраны, запускается наша автоматизация. В блоке с действиями я задал мигание шлюзом Xiaomi и диодом на ESP-32. Вы можете использовать любые другие действия.

Включение режима охраны

Триггер — чтение метки с заданным на этапе настройки ESP uid. Пока мы выходим из квартиры, шлюз мигает оранжевым светом. После того, как включился режим охраны, загорается диод на ESP, а шлюз включает статичный красный свет на 3 секунды и гаснет.

Отключение режима охраны

В этой автоматизации в качестве триггера снова используется RFID-метка. Условием является включенный или включающийся режим охраны. Последний предусмотрен на случай, если собрались уходить из дома, приложили карточку и вспомнили про включенный утюг. При валидной метке коротко включается диод на ESP и зелёная подсветка на шлюзе.

Включение сирены

Пока что я не особо заморачивался с индикацией, поэтому в автоматизации только сирена из встроенных звуков шлюза. В будущем планирую дополнительно выводить звук на умную колонку и мигать люстрой.

Отключение сирены

От «отключения режима охраны» отличается лишь условием по статусу alarm_control_panel.ha_alarm (здесь triggered) и отключением сирены или другой индикации.

Какие виды СКУД бывают

Контроль доступа делится на автономные и сетевые виды по способу управления. Первый вариант легче монтируется. Для него не нужно прокладывать длинные кабельные линии и устанавливать централизованное управление с применением компьютеров. Такие устройства чаще всего используются в офисах.

Их минусом является невозможность хранить и накапливать информацию. Это значит, что они не смогут формировать отчеты, вести учет за перемещением работников и временем, которое они проводят на объекте. Помимо этого, в автономном СКУД нельзя заносить и своевременно убирать идентификационный код.

Системы управления доступом и контролем в сетевом типе находятся под управлением центрального компьютера. Он служит связующим звеном в работе периферийных устройств автоматической системы контроля. Также в таком варианте можно оперативно менять ключи доступа для устройств, преграждающих путь.

В отличие от автономного, этот вариант систематизирует и накапливает информацию о людях, которые посетили или ушли (уехали) с объекта. Кроме того, ПО централизованного компьютера позволяет контролировать трудовую дисциплину персонала и вести учет времени, которое они провели на работе. Этот тип контроля незаменим для объектов со сложной структурой и большим количеством сотрудников. Сетевая система скуд более многофункциональна и совершенна, чем автономная. Но и стоимость ее намного выше.

Преграждающее устройство

В эту категорию входят:

- турникеты;

- ворота и шлагбаумы;

- шлюзовые кабины;

- электромеханические или электромагнитные замки;

- электрозащелки;

- дорожные автоматические барьеры.

Такие устройства получают команды с контролирующего прибора и не дают зайти на территорию под охраной. Вход будет открыт только после предъявления специального ключа, брелка, карточки или метки. Монтировать такое оборудование должны специалисты. Можно доверить эту работу мастерам или фирмам.

Идентификатор

Таким устройством является ключ с заранее записанной на него информацией. Кроме того, идентификатором может быть даже трехмерное изображение лица, рисунок на сетчатке глаза или уникальный отпечаток пальца. Опознавательным знаком в охране служит также код, вводимый с клавиатуры.

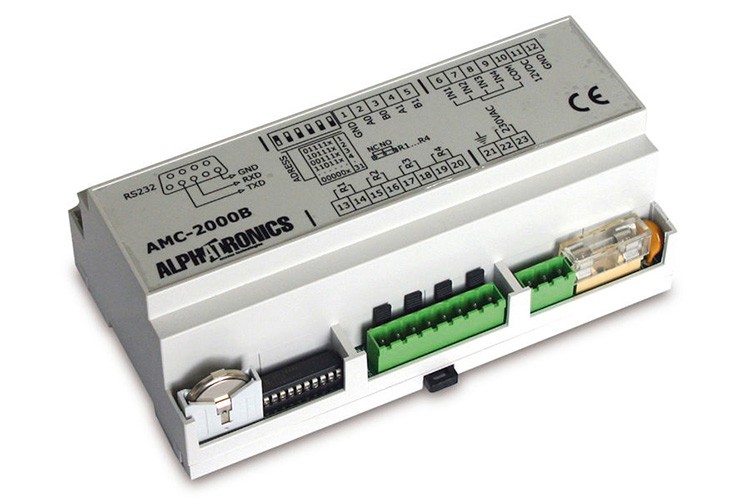

Контроллер

Основной задачей этого прибора является принятие решений, программирование алгоритмов и принципов работы, обработка данных и хранение кодов в базе данных. Без контроллера невозможна нормальная работа всего остального оборудования. Он является своеобразным “сердцем” периферийных устройств. Если вдруг случаются аварии электросети, прибор продолжает питаться от внешнего блока резервного питания или собственного аккумулятора. Поэтому ему не страшны даже длительные отключения света.

Считыватель

Такое периферийное оборудование идентифицирует и расшифровывает код, который поступает к нему с брелка, карты или метки. Также считыватель может узнавать человека по сетчатке, особой присущей только пользователю форме лица или узорам на пальцах. В этом ему помогает встроенный биометрический доступ к сканеру. Для того чтобы защитить прибор от вандалов, выбирайте корпус из стали. Он обладает хорошей механической прочностью.

Принципы управления политикой доступа

Настраивая права доступа, нужно отталкиваться от используемого принципа разграничения этих прав. Если права доступа будут настроены некорректно, в дальнейшем можно столкнуться с проблемами при попытке использования функционала программы.

Стандартные принципы разграничения выглядят следующим образом:

1. «Разрешить все». Пользователи могут управлять файлами в папке или директории как угодно вне зависимости от политики доступа. Все пользователи, подключенные к сети, могут без каких-либо ограничений пользоваться документами. Также им не требуется предварительная проверка для получения доступа.

2. «Запретить все». Запрещается выполнять какие-либо манипуляции в независимости от того, какая используется политика доступа. Устанавливая такое правило, администратор запрещает всем пользователям запускать функционал программы, работать в системе, и в дальнейшем выполнять любые манипуляции с ней сможет только он сам.

3. «Запретить, если не разрешено». Пользователь не может выполнять любые манипуляции, если на них предварительно ему не было выдано соответствующее разрешение.

4. «Разрешить, если не запрещено». Пользователь может выполнять любые манипуляции с данными, если на них не было установлено конкретных ограничений.

В первых двух случаях система даже не будет пытаться вычислять политику, так как вне зависимости от ее типа будет использоваться определенное разграничение прав, предусматривающие наложение запрета на всех или же, наоборот, выдачу разрешения на проведение любых манипуляций.

Два последних принципа предусматривают первоначальный отбор политик, которые могут применяться в указанном контексте. После чего проводятся вычисления и комбинируются ответы для того чтобы вынести окончательное решение касательно возможности реализации запроса пользователя в соответствии с политикой разграничения. Под вычислением политики в данном случае предусматривается вычисление всех ее комбинаций и правил, отталкиваясь от установленного алгоритма комбинации.

В результате вычисления тех или иных правил в итоге может быть вынесено одно из четырех решений:

- разрешение;

- запрет;

- не определено (не относится ни к одному из вышеперечисленных);

- неприменимо (не относится ни к одному из вышеперечисленных).

9 Лекция. Управление доступом

Основные модели управления доступом:

- дискреционная

- мандатная

- ролевая

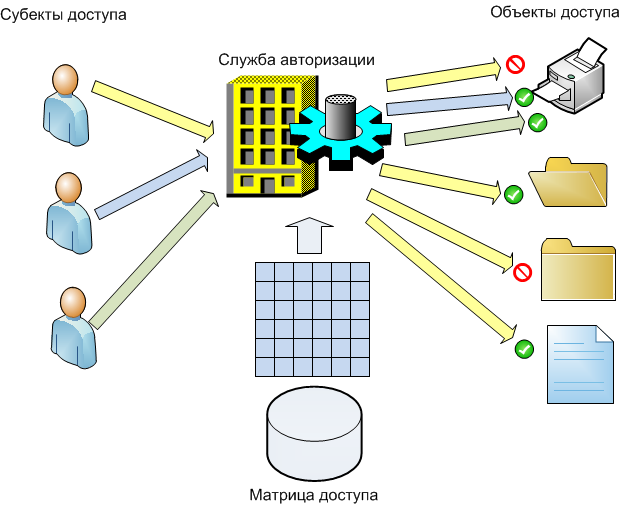

Дискреционное управление доступом (discretionary access control, DAC)

управление доступом субъектов к объектам на основе списков управления доступом или матрицы доступа. Субъект с определенным правом доступа может передать это право любому другому субъекту.

На курсе «Операционные системы» вы работали с этой моделью доступа.

Пример: когда вы расписываете доступ к файлу, вы указываете

- имя владельца файла (субъект)

- права на чтение

- права на запись

- права на запуск на выполнение

Примеры субъектов:

- пользователь

- программа выполняющаяся под именем пользователя

Примеры объектов:

- файлы

- каталоги

- внешние накопители (CD,DVD,USB и т.д.)

- принтер

- сетевой адаптер

Рис. Дискреционное управление доступом

Достоинства:

- простата реализации

- гибкость (пользователь может описать доступ к своим ресурсам)

Недостатки:

- излишняя детализированность (приводит к запутанности)

- сложность администрирования

- пользователь может допустить ошибку при назначении прав

Пример дискреционного управления доступом к файлам в LINUX.

ls -ldrwxr-xr-x. 2 root root 4096 янв. 30 18:37 anacondadrwxr-x—. 2 root root 4096 апр. 1 21:27 audit-rw-r—r—. 1 root root 12094 апр. 2 03:33 boot.log-rw——-. 1 root utmp 384 апр. 2 15:25 btmp-rw——-. 1 root utmp 1536 марта 15 07:41 btmp-20120401-rw—w—-. 1 root 997 0 янв. 30 18:35 clamav-milter.logdrwxr-xr-x. 2 root root 4096 янв. 30 14:44 ConsoleKit-rw-r—r—. 1 root root 267059 апр. 2 15:25 cron-rw-r—r—. 1 root root 1241791 апр. 1 03:22 cron-20120401-r———. 1 root root 94710 марта 13 12:51 dracut.log-20120314drwx——. 2 root root 12288 апр. 1 03:22 httpddrwxr-xr-x. 2 root root 4096 февр. 6 12:26 iptraf-ng-rw-r—r—. 1 root root 292000 апр. 2 15:25 lastlogdrwxr-xr-x. 2 root root 4096 янв. 30 18:34 mail-rw-r——. 1 mysql mysql 3277 апр. 2 12:04 mysqld.log-rw-r——. 1 mysql mysql 587151 февр. 17 10:18 mysqld.log-20120217drwxr-x—. 4 nagios nagios 4096 апр. 2 15:25 nagiosdrwxr-xr-x. 2 ntp ntp 4096 окт. 6 19:38 ntpstatsdrwx——. 2 root root 4096 июня 2 2011 pppdrwxr-xr-x. 2 root root 4096 янв. 30 16:44 prelinkdrwxr-x—. 2 squid squid 4096 апр. 1 03:22 squiddrwxr-x—. 2 root root 4096 дек. 20 01:24 sssd-rw-rw-r—. 1 root utmp 112128 апр. 2 15:25 wtmp-rw——-. 1 root root 12381 марта 13 17:05 yum.log

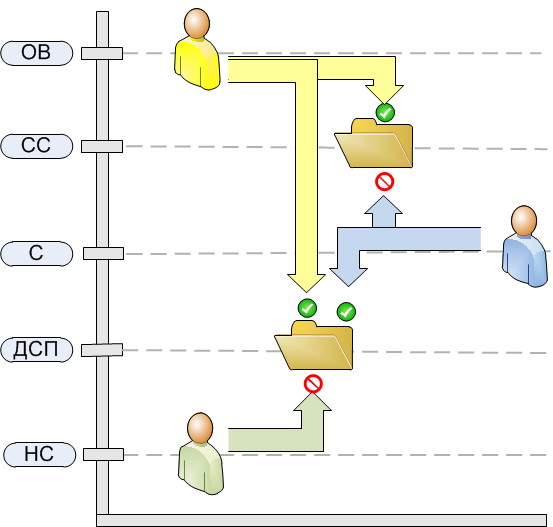

Мандатное управление доступом (Mandatory access control, MAC)

Разграничение доступа субъектов к объектам, основанное на назначении метки (мандата) конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности.

Рис. Мандатное управление доступом

Достоинства:

- простата построения общей схемы доступа

- простата администрирования

Недостатки:

- проблема разграничения пользователей одного уровня

- пользователь не может назначать доступ к объекту

Мандатная модель не реализована в Windows, но можно поставить дополнительные средства защиты (например: Secret Net, Аккорд и т.д.).

В Linux система встроена на уровне ядра — SELinux (Security-Enhanced Linux — Linux с улучшенной безопасностью — http://ru.wikipedia.org/wiki/SELinux) .

Ролевое управление доступом (Role Based Access Control, RBAC)

развитие политики избирательного управления доступом, при этом права доступа субъектов системы на объекты группируются с учетом специфики их применения, образуя роли.

В модели присутствуют:

- пользователи

- роли

- объекты

Рассмотрим модель на примере MOODLE.

Роли в MOODLE:

- Manager — манеджеры может создавать и изменять курсы.

- Создатели курса — могут создать курс и преподавать в нем.

- Преподаватель — могут делать все в курсе (но не могут создать курс).

- Non-editing teacher — (ассистент) могут преподавать, но не могут изменять.

- Студент — могут обучатся на курсе (записанный на курс).

- Guest — пользователи без авторизации.

- Authenticated user — пользователи прошедшие аутентификацию (не записанный на курс).

Роли могут быть глобальными или «локальными».

Типы контекста, где роли могут быть назначены:

- Manager — Система, Категория, Курс.

- Создатели курса — Система, Категория.

- Преподаватель — Курс, Модуль элемента курса.

- Non-editing teacher — Курс, Модуль элемента курса.

- Студент — Курс, Модуль элемента курса..

- Guest — нигде.

- Authenticated user — нигде.

Функции автоматизированной системы контроля СКУД

Функционал СКУД весьма велик и практически ничем не ограничен. Можно оперативно встроить новый модуль или реализовать новое правило с помощью программного обеспечения. Рассмотрим основные функции СКУД.

Разграничение и контроль доступа

Первоначальным назначением СКУД являются всё же контроль и структурирование уровней доступа.

В качестве идентификатора может использоваться брелок

В качестве идентификатора может использоваться брелок

Основной тип исполнения этого подхода — использование различных идентификаторов. Ими могу служить магнитные карты, брелоки, метки, прямой ввод кода на клавиатуре, считывание отпечатков пальцев или сетчатки глаза. Система хранит данные о всех сотрудниках или посещающих в общей базе. Каждая запись имеет свой уровень доступа, благодаря которому система может сравнить, может ли человек пройти в ту или иную зону. Компьютер, в случае монтажа сетевой системы СКУД, также собирает статистику посещений и бережно хранит её до последующего использования. В автономных системах решение пропустить человека или нет принимает автономный контроллер. У него есть своя энергонезависимая память, в которую внесены все коды идентификаторов и их права.

Доступ по паролю — один из видов контроля доступа

Доступ по паролю — один из видов контроля доступа

Непосредственно за обработку информации с идентификатора отвечают считыватели. Это могут быть контактные и бесконтактные варианты. Вся сложность конструкции считывателя зависит от типа идентификатора.

Считыватели устанавливаются непосредственно перед заграждающими устройствами — турникетами, электромеханическими замками, шлагбаумами и шлюзами. Они препятствуют доступу посетителя до тех пор, пока тот с помощью идентификатора не докажет свои права на посещение зоны.

Учёт рабочего времени

Система контроля доступа имеет всё необходимое для реализации учёта рабочего времени. Почему бы это не использовать? Каждый посетитель или сотрудник объекта имеет уникальный идентификатор – система может отследить время активации считывателя при входе и выходе.

Проходя через турникетную систему, сотрудник оставляет метку о времени прихода

Проходя через турникетную систему, сотрудник оставляет метку о времени прихода

Этих данных достаточно для того, чтобы установить и записать в журнал время, проведённое на объекте. А это значит, что сотрудникам уже сложнее будет опоздать или сбежать с работы пораньше, ведь сведения об этом будут тут же сохранены в системе.

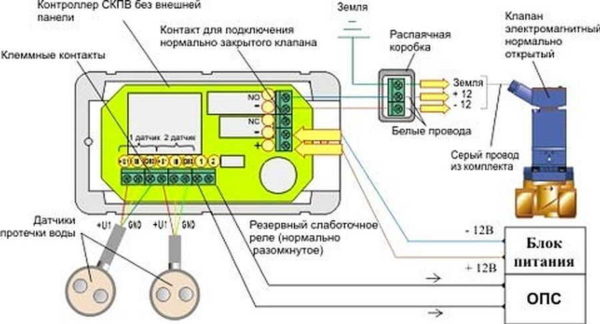

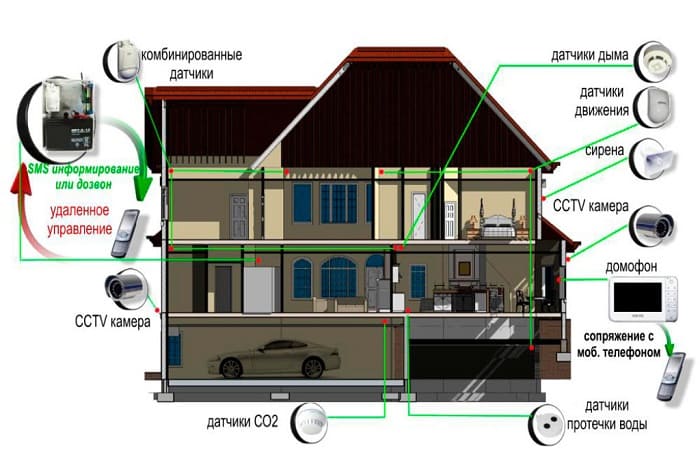

Режим системы охраны

Сама СКУД не предполагает встроенных механизмов охраны, она лишь может воспрепятствовать доступу. Зато, имея гибкую платформу, система контроля доступа может быть дополнена охранной системой, которая будет, например, оборудована видеонаблюдением, датчиками проникновения или любыми другими.

Прочие функции

Дополнительного функционала может быть много. Реализовать можно практически всё что угодно. Но чаще всего используются такие возможности:

- информирование о прохождении считывателя с помощью СМС посредством встроенного GSM модуля. Такой подход можно встретить, например, в школах;

- для предприятий, имеющих множество филиалов, можно реализовать удалённое управление СКУД с помощью сети интернет.

Технические средства для управления движением персонала и посетителей

Мы уже немного рассказывали о технических частях СКУД. Теперь можно разобраться с ними подробнее и рассмотреть их возможности и характеристики.

Электронные и биометрические идентификаторы пользователя

Самым распространённым подходом к организации идентификации были и остаются пластиковые карты контроля доступа.

Вот такие метки могут использоваться в качестве идентификаторов

Вот такие метки могут использоваться в качестве идентификаторов

Они могут использовать различные методики считывания данных: штрих-код, магнитную ленту или интеллектуальную систему. Также многие компании используют электронные таблетки — миниатюрные микросхемы, облачённые в металлический корпус. Это Touch Memory, или контактная память.

Простейшая карта контроля доступа с чипом

Простейшая карта контроля доступа с чипом

Простейший вариант контактной памяти вы, возможно, используете ежедневно — это ключ от домофона, с помощью которого можно пройти в свой подъезд.

Очевидная уязвимость таких идентификаторов — возможность кражи, утери или клонирования. Более надёжный способ идентификации определённого человека — биометрический контроль доступа.

Сетчатка глаза является уникальной особенностью каждого человека

Сетчатка глаза является уникальной особенностью каждого человека

В отличие от электронных физических идентификаторов здесь считываются уникальные особенности самого человека. Самые распространённые — сканер отпечатков пальцев или сетчатки глаза. Это статические методы, которые используют неизменяемые характеристики человека.

Отпечатки человека также не могут быть у двух разных людей

Отпечатки человека также не могут быть у двух разных людей

Более сложные системы используют динамический тип идентификации, когда учитываются поведенческие и изменяемые характеристики человека — подпись, речь, свойства набора с клавиатуры.

Электронные идентификаторы просты в монтаже и стоят недорого, в отличие от более надёжных биометрических типов.

Считыватели

Считыватели, или ридеры, предназначены для чтения данных с идентификаторов с дальнейшей передачей информации контроллеру.

Считыватели имеют много разных реализаций

Считыватели имеют много разных реализаций

Его тип зависит от выбранного метода идентификации. Самый простой пример считывателя — домофон, на котором есть посадочная зона для ключа, которая и является считывателем. В более сложных механизмах используются магнитные считыватели, сканеры отпечатков пальцев и сканеры сетчатки.

Контроллеры

По сути контроллер является главным звеном, решающим, пропускать посетителя в зону или нет.

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Контроллер — полностью электронное устройство с собственной памятью и зачастую автономным питанием

Это отдельный электронный блок, который может быть использован отдельно либо интегрироваться в одно из исполнительных устройств. Контроллеры управляют открытием и закрытием замков, обработкой сигналов от считывателей, сверку кодов идентификаторов с имеющимися в базе. Контроллеры могут быть автономными или входить в состав СКУД.

Исполнительные устройства — замки, турникеты, шлюзовые кабины

Самый простой тип исполнительного устройства выражается в обыкновенных электронных замках.

Турникеты постепенно осовремениваются и совершенствуются

Турникеты постепенно осовремениваются и совершенствуются

Открытие может происходить удаленно с поста или на более близких дистанциях с помощью специального ключа. Также вместе с такими замками могут быть использованы магнитные карты или контактная память.

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Шлюзовые кабины обычно используются для интеграции входных групп в здание

Турникеты тоже являются исполнительным устройством. Они могут быть поясными или полноразмерными. Механизм турникета реализован таким образом, чтобы через него мог пройти всего один идентификатор за раз. Шлюзовые камеры в основном применяются на объектах с повышенным уровнем секретности и безопасности. А ворота и шлагбаумы — для организации контролируемого проезда автомобилей.

Программное обеспечение СКУД

Реализаций программных комплексов систем контроля доступа много. В основном компании, занимающиеся разработкой СКУД, предоставляют готовые комплекты оборудования и написанного под него программного обеспечения.

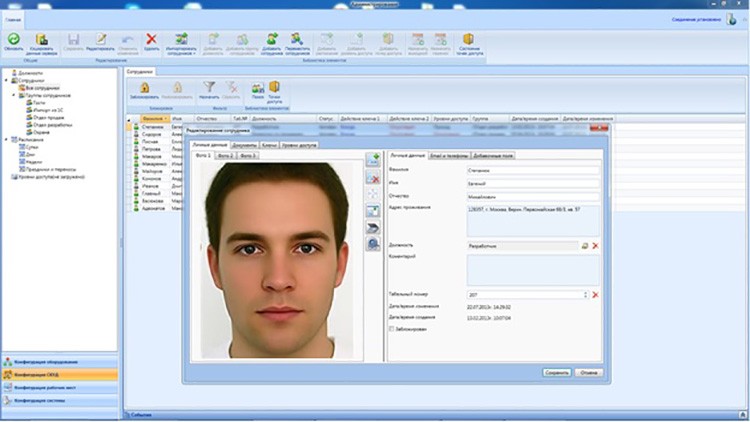

Пример работы программы СКУД

Пример работы программы СКУД

В общем, на СКУД и вовсе не может быть использовано какое-либо программное обеспечение. Оно нужно лишь для более удобного контроля, сбора информации, аналитики и прочих удалённых возможностей.

Принципы использования системы управления

Перед рассмотрением основных принципов использования системы дадим определение типам ресурсов, которые могут в ней храниться:

- Файловые информационные (ФИР), представляющие собой сочетания файлов и папок, которые хранятся в отдельной базе (корневой каталог).

- Файловые составные. Могут включать один или более файловых ресурсов. Сюда также входит вложенный ресурс.

Далее также будут упоминаться три ключевых понятия: точка входа, группа доступа пользователей и промежуточный каталог. Под точкой входа понимается каталог файловой системы, к которому пользователи могут получить сетевой доступ. Под группой доступа пользователей подразумевается набор пользователей, наделенных полномочиями, позволяющими им пользоваться файловыми информационными ресурсами. Промежуточный каталог представляет собой такой каталог, который находится между точкой входа в ФИР и корневым каталогом.

Выделим следующие принципы работы с системой:

1. Разграничение доступа происходит исключительно на уровне каталогов. Доступ к отдельным файлам обычно не ограничивают.

2. Права назначаются на основе групп, а не отдельных пользователей.

3. Разграничивать права следует исключительно на уровне файловой системы.

4. Запрещается создавать файловые информационные ресурсы на компьютерах пользователей.

5. Не рекомендуется размещение и создание ФИР в системных каталогах, хранящихся на серверах.

6. Рекомендуется избегать создание нескольких точек входа в ФИР.

7. Запрещается создавать вложенные ФИР, если хранящиеся в них данные включают конфиденциальную информацию.

Общий случай разграничения доступа

В общем случае модель, определяющая доступ к ФИР, состоит из двух пунктов:

- только на чтение (read only);

- чтение и запись (read and write).

В большинстве случаев всего двух типов полномочий оказывается достаточно. Впрочем, при необходимости администратор может назначить дополнительные полномочия.

Сетевые системы

В сетевой системе все контроллеры соединены с компьютером, что дает множество преимуществ для крупных предприятий, но совсем не требуется для «однодверной» СКУД. Сетевые системы удобны для больших объектов (офисы, производственные предприятия), поскольку управлять даже десятком дверей, на которых установлены автономные системы, становится чрезвычайно трудно. Незаменимы сетевые системы в следующих случаях:

- если необходимо реализовать сложные алгоритмы допуска групп сотрудников с разными привилегиями в разные зоны предприятия и иметь возможность оперативно их изменять;

- если необходимо выборочно удалять или создавать пропуска (метки) для большого количества точек прохода или для большого количества сотрудников (большая текучка и утери пропусков);

- если необходима информация о произошедших ранее событиях (архив событий) либо требуется дополнительный контроль в реальном времени. Например, в сетевой системе существует функция фотоверификации: на проходной при поднесении входящим человеком идентификатора к считывателю, служащий (вахтер, охранник) может на экране монитора видеть фотографию человека, которому в базе данных присвоен данный идентификатор, и сравнить с внешностью проходящего, что подстраховывает от передачи карточек другим людям;

- если необходимо организовать учёт рабочего времени и контроль трудовой дисциплины;

- если необходимо обеспечить взаимодействие (интеграцию) с другими подсистемами безопасности, например, видеонаблюдением или пожарной сигнализацией).

В сетевой системе из одного места можно не только контролировать события на всей охраняемой территории, но и централизованно управлять правами пользователей, вести базу данных. Сетевые системы позволяют организовать несколько рабочих мест, разделив функции управления между разными сотрудниками и службами предприятия.

В сетевых системах контроля доступа могут применяться беспроводные технологии, так называемые радиоканалы. Использование беспроводных сетей зачастую определяется конкретными ситуациями: сложно или невозможно проложить проводные коммуникации между объектами, сокращение финансовых затрат на монтаж точки прохода и т. д.

Существует большое количество вариантов радиоканалов, однако в СКУД используются только некоторые из них.

- Bluetooth. Данный вид беспроводного устройства передачи данных представляет собой аналог Ethernet. Его особенность заключается в том, что отпадает необходимость прокладывать параллельные коммуникации для объединения компонентов при использовании интерфейса RS-485.

- Wi-Fi. Основное преимущество данного радиоканала заключается в большой дальности связи, способной достигать нескольких сотен метров. Это особенно необходимо для соединения между собой объектов на больших расстояниях (?). При этом сокращаются как временные, так и финансовые затраты на прокладку уличных коммуникаций.

- ZigBee. Изначально сферой применения данного радиоканала была система охранной и пожарной сигнализации. Технологии не стоят на месте и активно развиваются, поэтому ZigBee может использоваться и в системах контроля доступа. Данная беспроводная технология работает в нелицензируемом диапазоне 2,45 ГГц.

- GSM. Преимущество использования данного беспроводного канала связи — практически сплошное покрытие. К основным методам передачи информации в рассматриваемой сети относятся GPRS,SMS и голосовой канал.

Нередки ситуации, когда установка полноценной системы безопасности может оказаться неоправданно дорогой для решения поставленной задачи. В таких ситуациях оптимальным решением будет установка автономного контроллера на каждую из точек прохода, которые необходимо оборудовать доступом.

Шаг 4. Фиксируем параметры существующей модели управления доступом

- как осуществляется управление учётными записями (напрямую в БД или через программные интерфейсы);

- как пользователи выполняют вход в систему (с помощью отдельной учётной записи или с использованием учётки AD, LDAP или др.);

- какие уровни доступа к системе используются (уровень приложения, системный уровень, использование системой сетевых файловых ресурсов);

- описание и параметры серверов, на которых работает система;

- какие операции по управлению учётными записями поддерживаются (блокировка, переименование и т.п.);

- по каким алгоритмам или правилам формируется идентификатор пользователя системы;

- по какому атрибуту можно установить связь с записью о сотруднике в кадровой системе (ФИО, табельный номер или др.);

- все возможные атрибуты учётной записи и правила их заполнения;

- какие права доступа существуют в системе (роли, группы, атомарные права и др., есть ли вложенные или иерархические права);

- механизмы разделения прав доступа (по должностям, подразделениям, функционалу и др.);

- есть ли в системе правила разграничения прав (SOD – Segregation of Duties), и как они работают;

- как обрабатываются в системе события отсутствия, перевода, увольнения, обновления данных о сотрудниках и т.п.

Производители СКУД

На отечественном рынке есть множество российских и зарубежных производителей, между которыми существует жесткая конкуренция. В лидерах находятся те, кто производит весь комплекс оборудования для монтажа СКУД. Определяющими среди потребителей являются качество и цена производимых контроллеров и программного обеспечения.

Из российских производителей самыми популярными по данным интернет — ресурсов Яндекса являются:

- Компания «PERco» с производственной базой в г. Санкт-Петербурге, реализует свою продукцию не только в России, но и в около 100 странах мира;

- Компания «Parsec», выпускающую продукцию под логотипом Parsec около 20 лет;

- Компания «IronLogic» работает на рынке оборудования СКУД более 10 лет, реализует свою продукцию в более чем 30 странах мира;

- Компания «Sigur» (ех Сфинкс);

- Компания «RusGuard»;

- Компания «Прософт Биометрикс»;

- Компания «Эра новых технологий».

Среди зарубежных производителей выделяются следующие:

- Компания «Hid Global» — крупнейший производитель на мировом рынке в отрасли безопасности;

- Компания «NedAp», производитель специализирующийся на радиочастотных бесконтактных идентификаторах с производством в Нидерландах.

- Компания «Suprema», корейский производитель, выпускающий биометрические устройства для СКУД;

- Компания «ZKTeco», выпускает весь комплект оборудования для систем доступа, но специализируется на биометрических компонентах идентификации, как любой китайский производитель реализует продукцию по низким ценам, но сохраняет при этом хорошее качество.

Некоторые рекомендации по приобретению и установке

Избежать ошибок при внедрении СКУД помогут следующие советы.

- Перед началом внедрения следует провести полное обследование объекта. Следует выбрать оптимальное расположение постов пропуска. Проход сотрудников должен быть свободным без создания очередей.

- Определиться с возможной интеграцией СКУД с другими системами безопасности. При ее наличии лучше сразу устанавливать сетевой вариант системы.

- Оборудование должно иметь конструктивное исполнение для нормального функционирования в климатических условиях данной местности. Это должно обеспечить сохранность узлов, например, от коррозии.

- Для обеспечения нормальной связи между элементами СКУД. Следует минимизировать влияние электромагнитного излучения находящихся вблизи силовых кабелей. Прокладку линий связи системы доступа следует проводить не ближе 0,5 м от них и пересекать строго под прямым углом.

- Перед монтажом необходимо проверить работу программного обеспечения. Система должна быть рассчитана на число работающих сотрудников, компьютер не должен виснуть при работе. Такая проверка сократит время на пусконаладочные работы.

- Предусмотреть возможность перегрева контроллера при большом потоке людей. Существуют методы доработки системы, повышающие ее устойчивость к перегрузкам.

- Необходимо установить аварийный источник питания. Нельзя исключать случаи непредвиденных вариантов функционирования.

- Исполнительные устройства пропуска (турникеты) не должны быть сомнительного качества. Они обязаны быть изготовлены из качественного материала и стабильно функционировать.

- При заказе партии пропусков следует убедиться в их соответствии с устанавливаемой системой доступа. Количество следует заказать с учетом возможных потерь и повреждений.

В условиях острой конкуренции всегда существует риск совершения действий, которые могут навредить развитию бизнеса. Система контроля и управления доступом охраняет его от попыток создания проблем нормальному процессу функционирования. Рынок может предложить системы разного уровня сложности

Важно правильно сориентироваться во всем многообразии СКУД и выбрать самую экономичную и одновременно надежную в эксплуатации